DEFCON这个黑客大会来到中国(黑客界的奥斯卡这么一个高大上的会),估计很多人都很想去,但由于距离,门票,时间等因素,当然很多想去的人都没有去。

我当然也是想去的那一群人中的一个,之后竟然有个偶然的机会,别人给了张票,哈哈,开心~

其实这次大会给我的感觉并不太行,所以只参加了第一天和第三天,其实是第二天权衡了一下,还是选择出去徒步耍一下。

- 首先是选址选得太远了,选在了昆泰酒店,方向是北京东北方向,北五环旁边,望京东地铁站附近,本来我以为国家会议中心已经够远的了……。

- 议题开始的时间比较晚,中间不会休息,第一天第一个议题12点(好像我们不用吃饭似的),跟着后面的议题就是直下到18点,后面两天最早的议题是10点(或许跟这酒店比较远也是挂钩的,早的话就会没人,哈哈)。

- 感觉门票严重超售,主会场一开始很快就爆满了,结果是估计200多号人在旁边的屋子看直播,你想想买票了过来看直播是什么感受,所以还是国家会议中心爽啊,这酒店场地费估计也不便宜,因为看到好像住宿的话是1000+一晚。

- 还有就是要吐槽一下那些HACK VILLAGE和WORKSHOPS,这些的选址就更小了,能进去个50人就不错了,所以每当你想进去的时候,很多火爆的都是满人不给进了。

- 其实这次大会整体的议题的质量整体来说没有想象中高。

说了那么多的不足,当然也要说一下好的地方,先抑后扬嘛?

- 你可以看到很多外国佬,哈哈~,外国佬们很有分享精神,在VILLAGE的时候,会主动过来讲解,指导,很热情。

- 好像也没啥了。。。。。。

那接下来简单写一下听了的议题吧

第一天

第一天没有听《用谷歌传播恶意软件》,《你上了我的账号》

《当内存安全语言形同虚设》

这个就是说Rust,go等语言是内存安全的,那么是不是就不会出现uaf等漏洞呢,议题以Rust为例,由于Rust编写的应用,有些还是使用了libc库,所以还可以出现内存安全问题,里面举了个例子就是比如用Rust写的sqlite,利用之前杨坤他们挖的sqlite漏洞也能使这个Rust编写的sqlite发生SegmentFault

实际的要点就是安全的语言,用了不安全的库

有趣的是有个提问者问演讲者:你们有挖到Rust这些可以利用的漏洞吗?答曰:没有~

《5年搭建CTF上的经验》

演讲者为2013年-2017年间的DEF CON CTF组织者,讲了defcon ctf的一些历史,历史上的组织者,也发了自己的在8年前自己参加ctf时做出一道题目的时候高兴的样子,主要讲了从团队建设开始,组建多元化的一个团队,每个人都有自己擅长的地方,剩下的地方就差不多是吹水啦~

《Triton 和符号执行在 GDB 上》

这个的话就是演讲者简单介绍了下符号执行,之后介绍自己的工具,即在gdb写了插件,调用Triton,具体可以看这个,感觉干简单ctf比较方便,大家可以看看

https://github.com/SQLab/symgdb

回来后发现这个在hitcon讲过了的。。。,晕

https://hitcon.org/2017/CMT/slide-files/d2_s1_r0.pdf

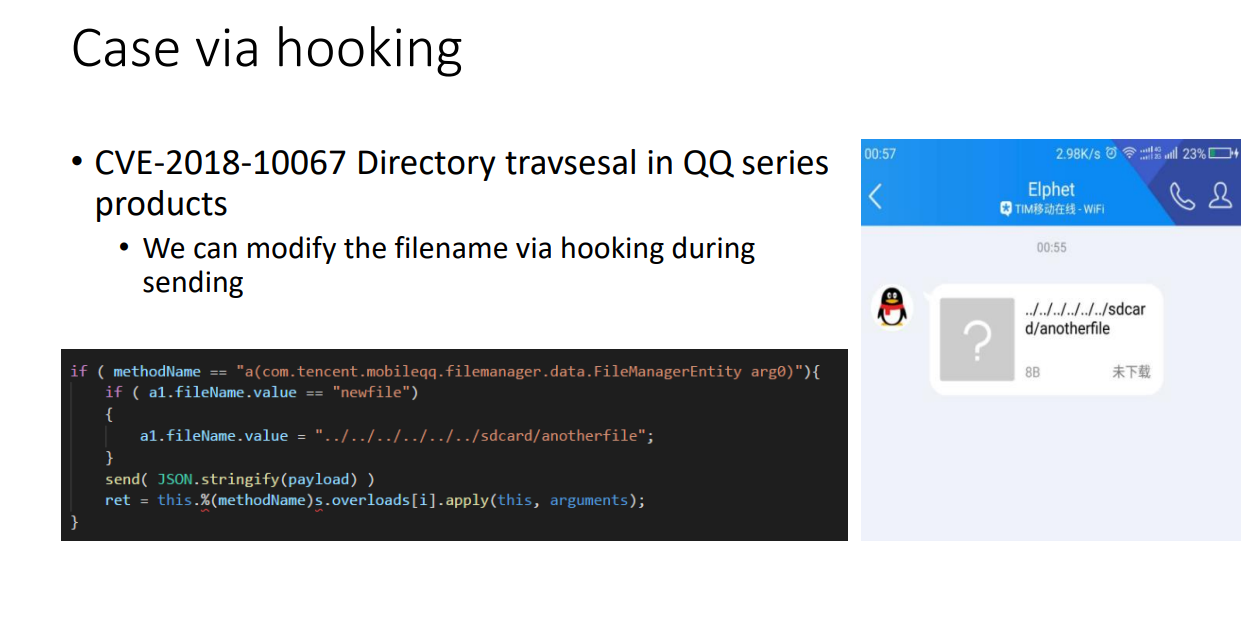

《几种通用的安卓平台路径穿越漏洞的挖掘与利用姿势》

这个没太认真听,印象比较深的是这两个

比如解压压缩包到sd卡可能目录穿越

有时候文件名不能为../../test.txt的时候,可以用hook的形式修改,演讲者就hook了qq,发送了这样一个含../的文件,那么接收方就被目录穿越了,这个他们报给tx了

更多的可以看ppt的Where to find Directory traversal,我懒得贴出来了

ppt

第三天

这天的议题2点就结束了

《从灰色访客到重要盟友:论亚洲及全球的黑客社区的演变》

前面就是吹吹水,跟着说一个全球性的社区其实是少于3个的,

最重要的有一点就是:(只是大概是这个意思)提问蠢一时,不提问蠢一世

这就说明了提问和交流的重要性了,而且通过VILLAGE和WORKSHOPS,外国人还是非常具有极客精神的,毫无保留地分享,交流,互助。

PPT在此,哈哈

《内网入侵:跨源资源共享的安全问题(CORS)》

这个是干货较多的一个了

由于浏览器的同源策略,对于网络访问来说:在不同源的情况下,能发送请求,但是不能够接收到响应

这个其实还是比较宽松的了,所以这是造成CSRF的根源了

所以后来为了跨域,出现了JSONP,JSONP(JSON with Padding) 是 json 的一种”使用模式”,可以让网页从别的域名(网站)那获取资料,即跨域读取数据。

JSONP不安全就出现了CORS,其实我觉得可以理解为给同源策略加个白名单

主要将的就是如果服务端配置不安全,有可能可以跨域,甚至直接打到内网主机

具体的安全问题可以看下面的github的Misconfiguration types,配置为*是最坑的,相当于直接将浏览器的同源策略给干掉了,哈哈

如果要挖这方面的漏洞,直接上工具,哈哈一些大的网站估计都被他搞过了估计

https://github.com/chenjj/CORScanner

《路上Wi-Fi欲断魂:攻击SmartCfg无线配网方案》和《我是格鲁特:Windows 10的安全护卫队》

中午出去吃饭了,后面那个听了点,但是没啥印象

《Androsia : 保证Android程序中‘正在使用的数据’安全》

一开始就说Data in Process可能是最不安全的,作者实现Androsia去保护这个正在使用的数据,通过插桩的方式实现的,大概好像是,只要这个变量已经不用了,就马上回收(释放)

具体大家可以看ppt,我也没它懂,而且暂时安卓不是我的关注点。。。。。。

ppt

最后

说了那么多,其实感觉最大的收获就是知道了开锁的原理,尝试开了下只有两个弹珠的锁,哈哈~